Fallbeispiel: Der Ransomware-Angriff

Verschlüsselung der Daten durch Schadsoftware und ihre Folgen

Szenario

A ist Inhaber eines erfolgreichen Architekturbüros, das er in Form einer GmbH (A-GmbH) betreibt. Als A zur Baustelle eines Kunden verreist, meldet sich seine Assistentin B am Nachmittag des 18. 9. 2020 (Freitag) mit der Frage, ob A Wartungsarbeiten an der IT-Infrastruktur angeordnet hat, weil die Systeme nicht richtig arbeiten würden. A bittet B, mit dem betreuenden EDV-Unternehmen E Kontakt aufzunehmen und es mit diesem zu klären.Nach kurzem Einsatz eines Mitarbeiters von E kann B weiter arbeiten.

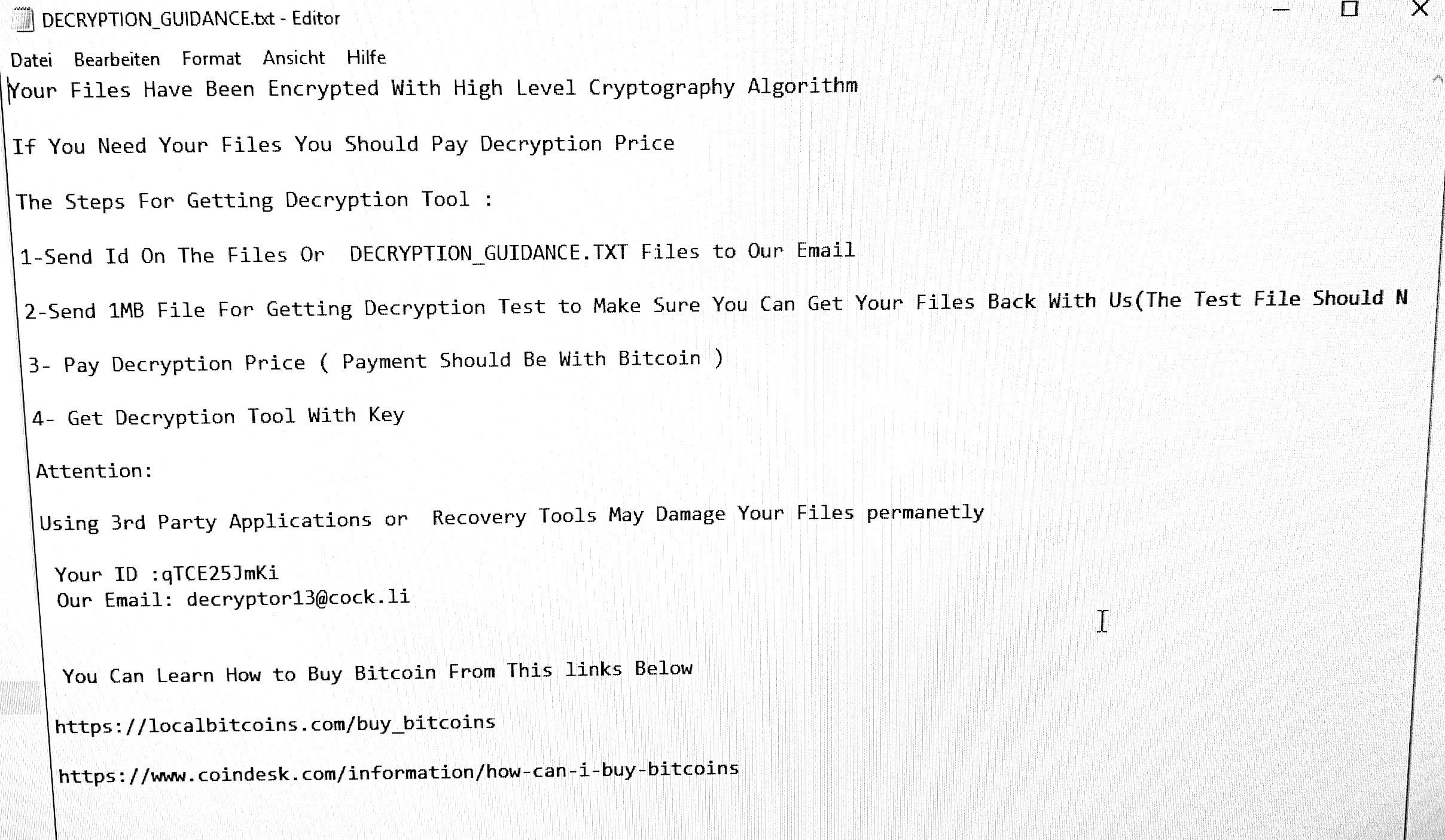

Am Montag, 21. 9. 2020, melden weitere Mitarbeiter der A-GmbH Probleme mit ihren Arbeitsrechnern. Die Programme, die auf interne Netzwerkressourcen zugreifen (Dateiserver), funktionieren nicht. Als A an seinem Arbeitsplatz ankommt, kann er seinen Rechner zwar starten, aber auf dem Desktop befinden sich gar nicht die gewohnten Symbole, sondern Dateien mit unbekannten Namenserweiterungen (Endungen), wie ".odveta" oder ".Lazarus+" und vielen weiteren Zeichen. Überall sind kleine Textdateien mit (unter anderem) folgendem Inhalt gespeichert:

Your Files Have Been Encrypted (...)

(...)

Send us following ID: qTCkjsdl+=

(...)

Attention: Using 3rd Party Applications or Recovery Tools May Damage Your Files Permanently

(...) (*)

Ferner sind in den Dateien Anweisungen enthalten, dass

- Beispieldateien zur testweise Entschlüsselung übersendet werden sollten,

- Bitcoins zu beschaffen sind (einschließlich Informationen, wie man diese kaufen kann),

- man gegen Zahlung einer noch zu bestimmenden Summe die Entschlüsselung vornehmen werde.

A zieht sofort die betreuenden Mitarbeiter von E hinzu. Sie stellen fest, dass die regulären Backups auf Netzlaufwerken ebenfalls entweder verschlüsselt oder zumindest beschädigt sind. Diese seien notwendigerweise im Netzwerk verfügbar gewesen, weil sie bei Erstellung von Backups (nachts) automatisch eingebunden wurden. Im Unternehmen kann man ab sofort nicht mehr arbeiten - es entgeht pro Arbeitstag ein Umsatz in Höhe von ca. 50.000,- EUR, während kaum Kosten gespart werden können. Zahlreiche Aufträge für die Kunden können bei einem Ausfall länger als eine Woche nur verzögert abgewickelt werden.

Sollten die Daten nicht entschlüsselt werden, sind Daten der letzten 3 Monate verloren - so alt ist das letzte intakte Backup von einem stillgelegten Computer. Können neuere Daten nicht wiederhergestellt werden, sind die laufenden Projekte des Unternehmens um mindestens jeweils 40 Arbeitstage zurückgeworfen, mit der gleichen Folge für die Fertigstellung der Projekte. Die Arbeitszeit im Wert von ca. 2.000.000,- EUR geht verloren, eine weitere Million ist insgesamt für Vertragsstrafen zu erwarten.

Ein externer Berater wird hinzugezogen und stellt Folgendes fest:

- die auf Windows Server 2016 basierende Infrastruktur (Active Direktory, Netzlaufwerke) wurde kompromittiert,

- ein Rechner im Netzwerk (Windows 10 Pro) wurde durch Mitarbeiter der E zu Wartungszwecken mit aktivem RDP-Dienst betrieben,

- im Router und in der Firewall von A wurde eine entsprechende Weiterleitung zu diesem Wartungsgerät eingerichtet,

- die Mitarbeiter von E haben zwar ein Mapping des Ports (Port 51888 von außen auf 3389 intern) vorgenommen, aber dennoch war der RDP-Port 3389 auf einem Umweg von außen zugänglich,

- höchstwahrscheinlich wurde in den Wartungsrechner über eine brute-force-Attacke eingebrochen;

- von dort aus hatte Schadsoftware ein leichtes Spiel, das komplette Netzwerk von A zu kompromittieren, weil die Netzwerkfreigaben zwar mit einem durchdachten Rechtesystem versehen, dennoch immer auch Freigaben ohne Zugriffsschutz vorhanden waren, über die die Infektionen weiterer Rechner begannen;

- der Zugriff erfolgte bereits ca. 2 Wochen vor den erkennbaren Problemen, die Verschlüsselung startete am Freitag, 18. 9.,

- die Schadsoftware, die eingesetzt wurde, ist eine neue Variante einer bereits bekannten Verschlüsselungsattacke und deshalb konnte sie auch Systeme mit allen verfügbaren Sicherheitsupdates befallen,

- die Schadsoftware durch Antivirus-Programm auch nach Attacke und bei gezielter Suche nicht als solche erkannt wurde.

Fragen

A. Wie gehen Sie vor? Soll das Lösegeld gezahlt werden?B. Wie sichern Sie sich gegen einen derartigen Angriff ab?

Vgl. zur Lösung folgenden Artikel.

(*) als Beispiel einer entsprechenden Nachricht der Erpresser vgl. folgendes Bild:

CategoryDatensicherheit